服务网格技术的崛起,标志着应用技术架构迈入了一个全新的时代。自2016年Envoy开源以来,服务网格(Service Mesh)逐渐成为业界关注的焦点。而2017年,Google、IBM与Lyft携手宣布Istio开源,更是将服务网格推向了主流舞台,Istio也迅速成为了最受欢迎的服务网格技术。

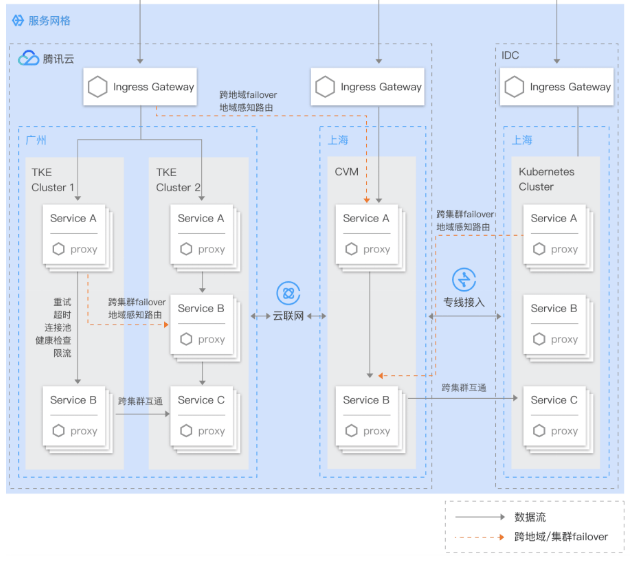

服务网格,这个听起来颇为神秘的技术概念,实际上是一个逻辑隔离空间,专门用于管控服务间的通信网络。它提供了一致且透明的服务发现、流量管理以及全链路观测环境。在这个网格内,服务无论来自多个Kubernetes集群,还是异构VM,都能实现默认的网络互通。这种技术不仅简化了服务间的通信管理,还为业务逻辑的专注提供了可能。

服务网格的核心在于服务间通讯的剥离与减负。通过剥离客户端SDK,服务网格为应用提供了包括安全性、路由、策略执行和流量管理在内的多项能力。这一技术的优势在于,它能够屏蔽分布式系统通信的复杂性,让服务能够更专注于业务逻辑本身。

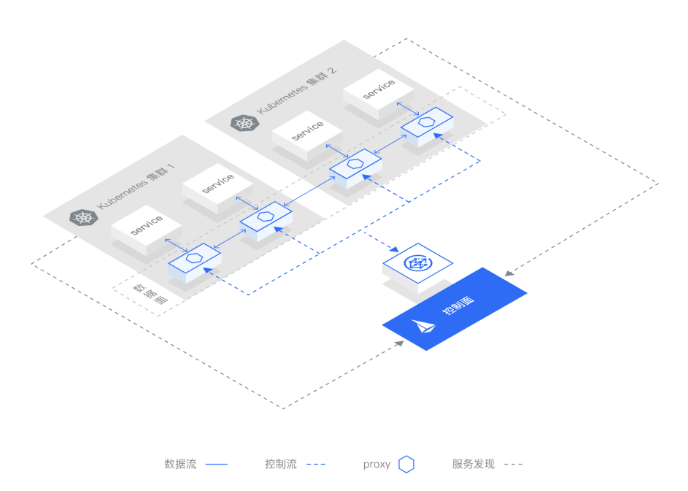

在服务网格架构中,服务是管理流量的基本单位。每个服务可以对应多个endpoint实例,这些对应关系可以通过服务网格对Kubernetes集群的K8S Service自动发现,或者手动注册endpoint与服务的对应关系来确定。

数据面,作为服务网格的重要组成部分,包括边缘代理网关与sidecar proxy。边缘代理网关部署在网格服务发现的Kubernetes集群中,以独立Pod的形式存在,主要负责管控和观测南北向流量。而sidecar proxy则部署在业务Pod内,或者业务虚拟机内,负责管控和观测东西向流量。控制面则负责管理和配置,与数据面协同工作,实现流量的路由转发。

服务网格技术的引入,为微服务架构带来了显著的升级。然而,随之而来的安全挑战也不容忽视。如何管控服务网格对内、对外的网络访问策略,成为了一个亟待解决的问题。虽然服务网格提供了细粒度的访问控制策略,但复杂且错误的策略配置可能导致未授权访问或过度限制合法流量。

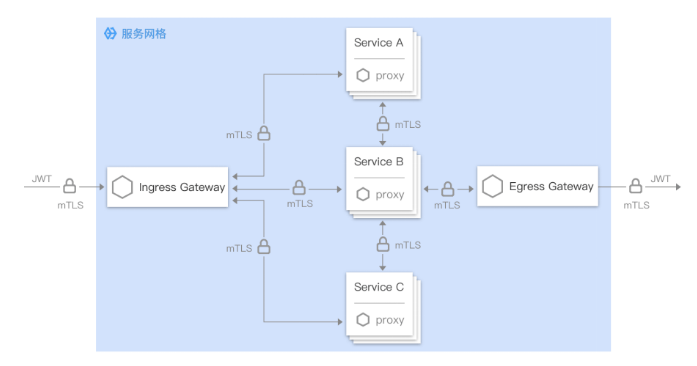

Istio等服务网格技术提供了强大的流量路由规则和安全解决方案,包括身份认证、策略执行、透明的TLS加密以及验证、授权和审计(AAA)工具。这些工具能够保护服务和数据的安全,同时满足微服务的特殊安全需求。

在7层流量的管理中,sidecar模式被广泛采用。每个服务实例都配备了一个L4和L7的代理,这种高隔离性减少了潜在的攻击面,提高了安全性。Sidecar与控制中心协同工作,实现鉴权处理、日志处理等功能。

服务网格还需要解决网格间的访问控制问题。当微服务应用需要对外统一暴露API接口服务时,API网关或微服务网关仍然扮演着重要角色。Envoy Gateway或Istio Ingress Gateway等产品的使用,简化了应用程序的开发,将运维能力从应用程序中剥离出来。

在高可用环境下,服务网格的安全策略需要更加全面和细致。身份验证与授权、数据加密、流量管理与安全策略以及安全访问监控与审计等方面都需要综合考虑。使用短期证书(如mTLS)实现服务间身份验证,结合分布式身份管理系统确保身份验证机制的高可用性。同时,实施基于角色的访问控制(RBAC)或基于属性的访问控制(ABAC),确保只有授权的服务能够访问特定资源。

数据加密方面,服务网格应确保所有服务间的通信都经过加密,以防止数据在传输过程中被窃取或篡改。静态数据的加密也至关重要,以确保存储在数据库或其他存储系统中的敏感数据的安全性。

身份管理在服务网格中同样至关重要。服务网格通过证书管理、身份验证、安全监控与设计以及安全策略的动态调整等机制,确保微服务之间的安全通信和访问控制。自动化证书的生成、分发和更新,以及短期证书的使用,减少了证书被盗用的风险。同时,通过代理处理服务间的通信,确保所有请求都经过身份验证和授权检查。

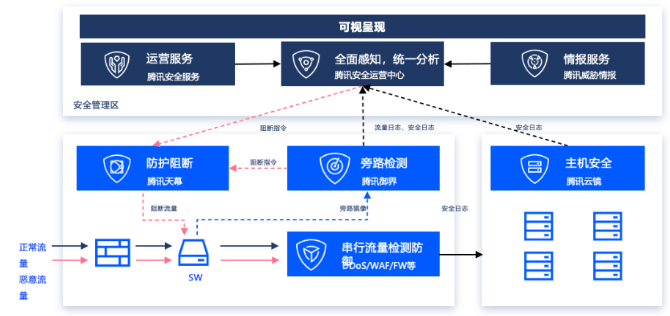

服务网格的安全可观测性也是确保系统安全性的重要手段。通过监控、日志记录和追踪等手段,实时了解和分析服务间的安全状态和行为。这有助于识别潜在的安全威胁、确保合规性以及优化安全策略。

在依赖性管理中,服务网格同样面临着安全问题。实施最小权限原则、定期审查和更新第三方依赖、实施供应链安全策略等措施,都是应对这些挑战的有效手段。合理划分服务网格的大小也是确保系统可维护性、可扩展性、安全性和性能的关键因素。

服务网格技术为微服务架构带来了显著的升级和优势。然而,在实施和维护过程中,仍然需要面对和解决多种安全挑战。通过合理的配置管理、有效的身份和访问管理、监控和日志分析以及团队培训等综合措施,可以确保服务网格的安全性。